Giải pháp bảo mật API tốt nhất cho website Jamstack

Website Jamstack đang là phương pháp phổ biến trong cộng đồng lập trình hiện nay và việc ứng dụng API ngày càng rộng rãi. Do đó vấn đề bảo mật API đang trở thành một vấn đề được nhiều sự quan tâm. Bài viết dưới đây sẽ đề cập đến một số vấn đề rủi ro API và những giải pháp bảo mật hiệu quả.

1. Bảo mật API là gì?

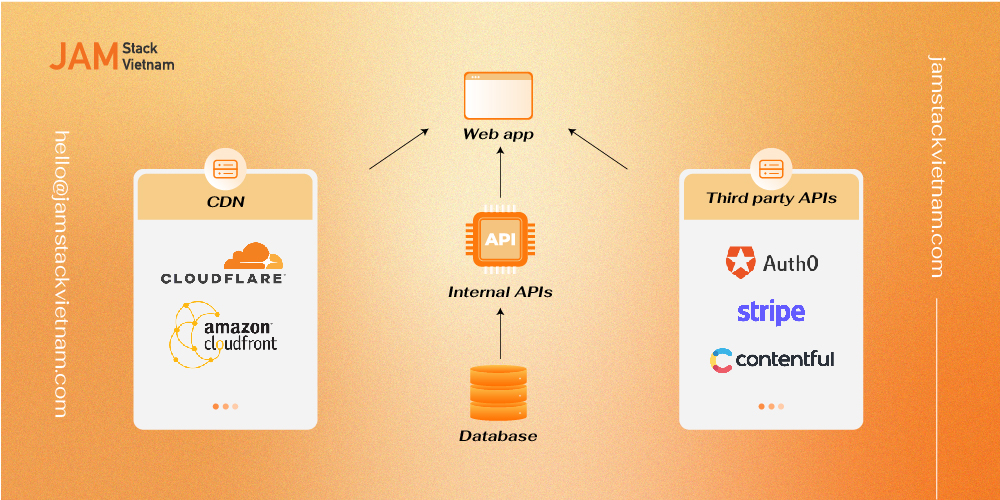

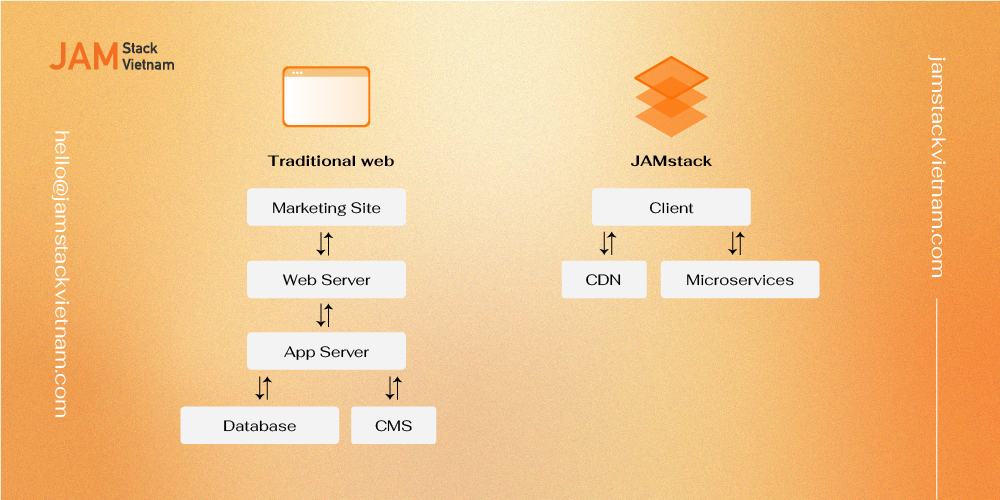

API là một phần quan trọng trong Jamstack (JavaScript, APIs, Markup) cung cấp cho người dùng, ứng dụng và thiết bị IoT quyền truy cập vào dữ liệu và các tài nguyên. Nhưng nếu không có các giải pháp bảo mật mạnh mẽ, chúng rất dễ bị tấn công, xâm nhập dẫn đến vi phạm dữ liệu và mất cắp thông tin.

>>> Tìm hiểu chi tiết hơn: API là gì? Những lợi ích của API trong Jamstack?

2. Một số rủi ro bảo mật

Các rủi ro bảo mật sau đây cần được giải quyết trong quá trình phát triển và khi API được cập nhật:

-

Lỗi ủy quyền cấp đối tượng bị hỏng (Broken Object-Level Authorization)

BOLA xảy ra khi người yêu cầu truy cập hoặc sửa đổi dữ liệu mà không có quyền, ví dụ như giả mạo mã định danh để truy cập vào tài khoản của người dùng khác.

-

Lỗi ủy quyền cấp chức năng bị hỏng

Đây là khi nguyên tắc đặc quyền tối thiểu không được triển khai do chính sách kiểm soát truy cập quá phức tạp. Kẻ tấn công website Jamstack có thể thực thi lệnh nhạy cảm hoặc truy cập vào các điểm cuối dành cho tài khoản đặc quyền.

-

Lỗi xác thực người dùng bị hỏng

Tương tự như BOLA, nếu quá trình xác thực bị xâm phạm, kẻ tấn công có thể giả mạo là người dùng khác, tạm thời hoặc vĩnh viễn.

-

Phản hồi dữ liệu không phù hợp

Phản hồi của API thường trả về nhiều dữ liệu không liên quan hoặc không cần thiết cho yêu cầu. Mặc dù dữ liệu có thể không hiển thị cho người dùng, nhưng đôi khi chúng là nguyên nhân gây lộ thông tin nhạy cảm.

-

Quản lý tài sản không hợp lý

Quá trình phát triển và triển khai API thường “vội vã” và bỏ qua việc tạo tài liệu kỹ lưỡng khi phát hành hoặc cập nhật mới. Điều này dẫn đến lộ các điểm cuối và mã độc, cũng như hiểu biết hạn chế về cách hoạt động của các API cũ và cách triển khai chúng.

-

Thiếu nguồn lực và hạn chế tỷ lệ

Các điểm cuối API thường mở ra internet và nếu không có giới hạn về số lượng hoặc kích thước yêu cầu, chúng dễ bị tấn công DoS và brute-force.

-

SQL injection

Nếu dữ liệu yêu cầu không được phân tích cú pháp và xác thực đúng cách, kẻ tấn công có thể thực hiện các cuộc tấn công như SQL injection để truy cập hoặc thực thi lệnh độc hại mà không được phép.

- Thu thập biểu mẫu

Các khung phát triển phần mềm thường cho phép chèn tất cả dữ liệu nhận được từ biểu mẫu trực tuyến vào cơ sở dữ liệu. Tuy nhiên, nếu không chỉ định rõ ràng dữ liệu nào được chấp nhận, điều này có thể tạo ra nhiều lỗ hổng tấn công.

>>> Xem thêm: Thiết Kế Web Chuyên Nghiệp Tphcm - Nâng Tầm Thương Hiệu, Bứt Phá Doanh Số

3. Các giải pháp bảo mật API cho website Jamstack

3.1 Xác thực và ủy quyền

Đảm bảo rằng tất cả người dùng và yêu cầu API đều được xác thực chính xác và ủy quyền trước khi truy cập vào hệ thống. Sử dụng các tiêu chuẩn như OAuth 2.0, OpenID Connect và mã thông báo web JSON để xác thực lưu lượng API và để xác định quy tắc kiểm soát truy cập hoặc loại cấp xác định người dùng, nhóm và vai trò nào có thể truy cập tài nguyên cụ thể.

3.2 Triển khai kiểm soát truy cập

Xác định và thiết lập các quyền truy cập cho từng người dùng hoặc vai trò, đảm bảo rằng chỉ những người có quyền mới có thể truy cập vào các tài nguyên và chức năng quan trọng.

Bảo mật bằng tường lửa, web application firewall hoặc API gateway, được truy cập thông qua một giao thức bảo mật như HTTPS, để cung cấp khả năng bảo vệ cơ bản, loại bỏ các mối đe dọa dựa trên chữ ký và các cuộc tấn công signature-based threat và injection-based.

3.3 Mã hóa yêu cầu và phản hồi

Sử dụng mã hóa để bảo vệ dữ liệu được truyền qua API, đảm bảo rằng thông tin nhạy cảm không bị lộ trong quá trình truyền tải. Tất cả các API nên sử dụng và yêu cầu HTTPS. Kích hoạt HTTP Strict Transport Security nếu có thể sẽ tốt hơn là chuyển hướng lưu lượng HTTP sang HTTPS.

3.4 Xác thực dữ liệu

Đảm bảo rằng dữ liệu được gửi đến API đã được kiểm tra và xác thực để ngăn chặn các lỗ hổng như SQL injection hoặc XSS. Các công cụ gỡ lỗi như Postman và Chrome DevTools có thể giúp kiểm tra luồng dữ liệu và theo dõi các lỗi cũng như điểm bất thường để đưa ra các giải pháp khắc phục hiệu quả.

3.5 Đánh giá các rủi ro liên quan

Cần tiến hành đánh giá rủi ro cho các API và triển khai các biện pháp nhằm đảm bảo tuân thủ chính sách bảo mật và ngăn chặn khả năng bị tấn công dễ dàng đối với những rủi ro đã được biết đến. Quá trình đánh giá rủi ro cần xác định tất cả các hệ thống và dữ liệu có thể bị ảnh hưởng khi API bị xâm phạm, sau đó lập kế hoạch xử lý và thực hiện các biện pháp kiểm soát cần thiết để giảm thiểu rủi ro xuống mức có thể chấp nhận được.

>>> Tìm hiểu thêm: 5 Tiêu Chí Cần Xem Xét Khi Chọn Api Cho Website Jamstack

3.6 Chia sẻ chỉ thông tin cần thiết

Khi phản hồi các yêu cầu API, hạn chế việc chia sẻ quá nhiều thông tin. Chỉ cung cấp những thông tin cần thiết cho người dùng, nhưng không tiết lộ những thông tin quan trọng hoặc nhạy cảm. Điều này giảm nguy cơ lộ thông tin và bảo vệ quyền riêng tư của người dùng trên website Jamstack.

3.7 Chọn API của dịch vụ web một cách cẩn thận

Trước khi sử dụng một dịch vụ web API, đánh giá cẩn thận và xác định độ tin cậy của nhà cung cấp. Đảm bảo rằng dịch vụ tuân thủ các tiêu chuẩn bảo mật và quyền riêng tư. Kiểm tra xem dịch vụ đã được đánh giá và xác minh bởi các tổ chức độc lập về bảo mật.

3.9 Thực hiện kiểm tra bảo mật định kỳ

Định kỳ thực hiện các kiểm tra bảo mật để xác định các lỗ hổng và yếu điểm của hệ thống API. Sử dụng các công cụ và kỹ thuật kiểm tra bảo mật để phát hiện các lỗ hổng và khắc phục chúng một cách nhanh chóng. Kiểm tra bảo mật định kỳ giúp đảm bảo rằng hệ thống luôn được bảo mật và đáng tin cậy.

3.10 Bảo mật các khóa API

Khóa API xác định và xác minh quyền truy cập cho ứng dụng hoặc trang web gọi API. Họ cũng có thể chặn hoặc chặn các cuộc gọi được thực hiện tới API và xác định các kiểu sử dụng.

Lưu trữ các khóa API an toàn và không chia sẻ chúng với bất kỳ ai trừ những người có quyền truy cập cần thiết. Sử dụng các phương pháp bảo mật mạnh mẽ như mã hóa để bảo vệ chúng khỏi sự truy cập trái phép.

3.11 Áp dụng trí tuệ nhân tạo vào giám sát API và phát hiện mối đe dọa

Sử dụng trí tuệ nhân tạo để giám sát hoạt động và phát hiện các hành vi đáng ngờ hoặc tấn công bảo mật. Các công nghệ AI có thể phân tích và xử lý lượng lớn dữ liệu từ các hoạt động API để nhận diện các mô hình bất thường hoặc các tình huống đe dọa.

4. Kết luận

Tóm lại, bảo mật API là một yếu tố quan trọng không thể thiếu đối với website Jamstack. Bằng việc áp dụng các giải pháp được đề cập ở trên, các nhà phát triển có thể loại bỏ các mối đe dọa bảo mật một cách hiệu quả. Qua đó giúp tạo ra một Jamstack website mạnh mẽ, đáng tin cậy và an toàn cho người dùng.